Octrooi voor veiligheidsmodule en werkwijze voor sturen en controleren gegevensverkeer van een PC niet inventief

15-11-2017 Print this page Beroep op prioriteit DE 040 faalt: openbaart geen veiligheidsmodule met actualisatievoorziening van kenmerk 1.l van EP 229. Ook vakman met “mind willing to understand” zou in aangehaalde passage niet duidelijk en ondubbelzinnig een actualiseringsvoorziening lezen. Voor actualisatie relevante passage uit EP 229 niet in DE 040, maar wel in tweede prioriteitsdocument DE 837 opgenomen. Technisch effect verschilmaatregel met DE 280: het up-to-date houden van de opgeslagen controlegegevens van de veiligheidsmodule. Geen sprake van door [A] bepleitte additionele “geen-onderbreking-effect”: niet expliciet in EP 229 geopenbaard, octrooi niet beperkt tot uitvoeringsvormen waarbij controlegegevens in software zijn opgeslagen, hetgeen geen herstart vereist voor voltooien actualisatie, nu octrooi ook ziet op opslag in hardware. Conclusie 1 niet inventief ten opzichte van DE 280 in combinatie met WO 056: in WO 056 geopenbaarde actualisatievoorziening omvat alle onderdelen van deelkenmerk 1.l standpunt dat in WO 056 geopenbaarde actualisatiemethode niet compatible is met de veiligheidsmodule van EP 229 ziet op door de Rb verworpen beperkte uitleg van kenmerk 1.l van het octrooi. Hulpverzoek ook niet inventief: toevoeging dat controlegegevens zich in de geheugenbouwsteen bevinden sluit niet uit dat die gegevens zijn opgeslagen in hardware

Beroep op prioriteit DE 040 faalt: openbaart geen veiligheidsmodule met actualisatievoorziening van kenmerk 1.l van EP 229. Ook vakman met “mind willing to understand” zou in aangehaalde passage niet duidelijk en ondubbelzinnig een actualiseringsvoorziening lezen. Voor actualisatie relevante passage uit EP 229 niet in DE 040, maar wel in tweede prioriteitsdocument DE 837 opgenomen. Technisch effect verschilmaatregel met DE 280: het up-to-date houden van de opgeslagen controlegegevens van de veiligheidsmodule. Geen sprake van door [A] bepleitte additionele “geen-onderbreking-effect”: niet expliciet in EP 229 geopenbaard, octrooi niet beperkt tot uitvoeringsvormen waarbij controlegegevens in software zijn opgeslagen, hetgeen geen herstart vereist voor voltooien actualisatie, nu octrooi ook ziet op opslag in hardware. Conclusie 1 niet inventief ten opzichte van DE 280 in combinatie met WO 056: in WO 056 geopenbaarde actualisatievoorziening omvat alle onderdelen van deelkenmerk 1.l standpunt dat in WO 056 geopenbaarde actualisatiemethode niet compatible is met de veiligheidsmodule van EP 229 ziet op door de Rb verworpen beperkte uitleg van kenmerk 1.l van het octrooi. Hulpverzoek ook niet inventief: toevoeging dat controlegegevens zich in de geheugenbouwsteen bevinden sluit niet uit dat die gegevens zijn opgeslagen in hardware

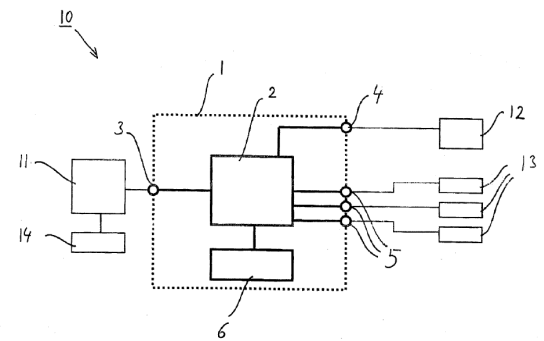

[A] is houdster van Europees octrooi 1 714 229 B1 (hierna: “het octrooi” of “EP 229”) voor een “Veiligheidsmodule en werkwijze voor het sturen en controleren van gegevensverkeer van een personal computer". Tegen het octrooi is, onder meer door Intel, oppositie ingesteld. De procedure is nog aanhangig bij het Europees Octrooi Bureau. Intel biedt onder de merknaam vPro verschillende oplossingen voor PC’s aan. Onder de naam vPro wordt onder meer de Intel Active Management Technology aangeboden, een management tool waarmee het mogelijk is om PC’s op afstand en onafhankelijk van hun status te monitoren, te (her)configureren en te onderhouden. In Duitsland heeft [A] een Klageschrift ingediend tegen Intel Deutschland, welke procedure niet is doorgezet. Intel vordert nu vernietiging van het Nederlandse deel van EP 229. De vorderingen worden toegewezen.

De rechtbank oordeelt dat het beroep van [A] op prioriteit van DE 040 faalt. DE 040 openbaart namelijk geen veilgheidsmodule met actualisatievoorziening, zoals genoemd in kenmerk 1.l van EP 229. Dit blijkt niet uit de door [A] aangehaalde passage “einen Schreibzugriff an eine bisher verbotene Stelle ermöglichen” en ook niet uit een andere passage. Ook de vakman met een “mind willing to understand” zou in de aangehaalde passage uit DE 040 niet duidelijk en ondubbelzinnig een actualiseringsvoorziening lezen, te minder nu in DE 040, in zijn geheel beschouwd, geen enkele (andere) aanwijzing te vinden is die duidt op een stuurfunctie die gericht is op het aanpassen van de controlegegevens in verband met het up-to-date houden van die gegevens. De rechtbank overweegt dat de conclusie wordt ondersteund door het feit dat de voor actualisatie relevante passage uit EP 229 niet in DE 040 voorkomt, maar wel in het tweede prioriteitsdocument EP 837. Door dit alles kan [A] geen beroep doen op de prioriteit van DE 040 en DE 280 en moet WO 056 tot de stand van de techniek moeten worden gerekend.

Tussen partijen is niet in geschil dat de tekst van Gebrauchsmuster DE 280, dat identiek is aan DE 040 en dat dit als meest nabije stand van de techniek moet worden aangemerkt voor toepassing van de problem-solution-approach. Ook is niet in geschil dat DE 280 op het actualisatie-kenmerk 1.l na alle kenmerken van conclusie 1 van EP 229 openbaart. Partijen zijn verdeeld over wat het technisch effect van de verschilmaatregel is. Partijen zijn het erover eens dat het technisch effect van deze verschilmaatregel is dat de opgeslagen controlegegevens van de veiligheidsmodule up-to-date worden gehouden, waarbij die actualisatie niet is beperkt tot virussen. [A] betoogt echter dat het technisch effect van de verschilmaatregel ook inhoudt dat actualisatie plaatsvindt zonder onderbreking van de toegangscontrole door de veiligheidsmodule, dus zonder dat een nieuwe opstart van de veiligheidsmodule nodig is. De rechtbank verwerpt dit betoog. Het “geen-onderbreking-effect” blijkt niet expliciet uit EP 229. Ook is het octrooi in tegenstelling tot wat [A] stelt niet beperkt tot uitvoeringsvormen waarbij controlegegevens in software zijn opgeslagen, waardoor geen herstart vereist zou zijn voor het voltooien van actualisatie. Het octrooi ziet namelijk blijkens het slot van [0026] ook op opslag in hardware.

De rechtbank oordeelt vervolgens dat conclusie 1 niet inventief is ten opzichte van DE 280 in combinatie met WO 056. Intel heeft onbestreden gesteld dat dat de in WO 056 geopenbaarde actualisatievoorziening alle onderdelen van deelkenmerk 1.l omvat. Het standpunt van [A] dat de in WO 056 geopenbaarde actualisatiemethode niet compatibel is met de veiligheidsmodule van EP 229 ziet op de door de rechtbank verworpen beperkte uitleg van kenmerk 1.l van het octrooi en slaagt daarom niet. Ook het hulpverzoek van [A] kan haar niet baten. Het doel van het hulpverzoek is volgens [A] dat wordt verduidelijkt dat de door de veiligheidsmodule voor het vergelijken van het gegevensverkeer van de PC benodigde controlegegevens zijn opgeslagen in de geheugenbouwsteen van de veiligheidsmodule en dus niet bijvoorbeeld in hardware. Het hulpverzoek kan [A] echter niet baten, nu de toevoeging dat de controlegegevens zich in de geheugenbouwsteen bevinden niet uitsluit dat die gegevens zijn opgeslagen in hardware. Ook het hulpverzoek is dus niet inventief. [A] heeft niet gemotiveerd betwist dat volgconclusies 2-6 niet inventief zijn, waardoor deze ook worden vernietigd.

IEPT20170920, Rb Den Haag, Intel